1.

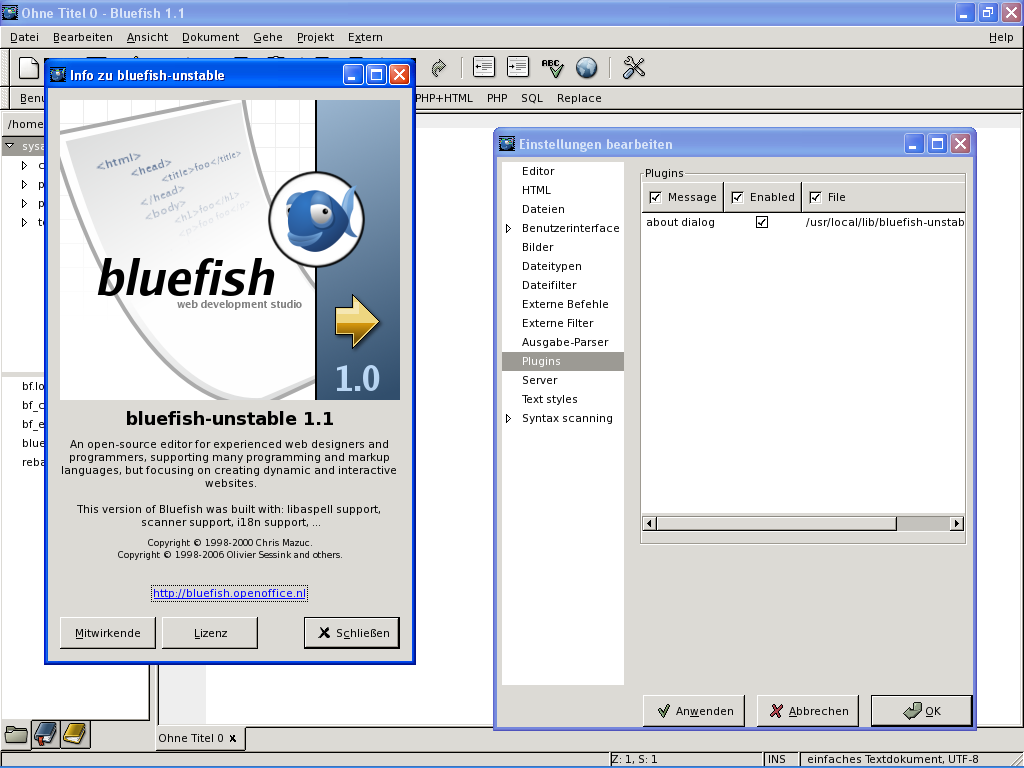

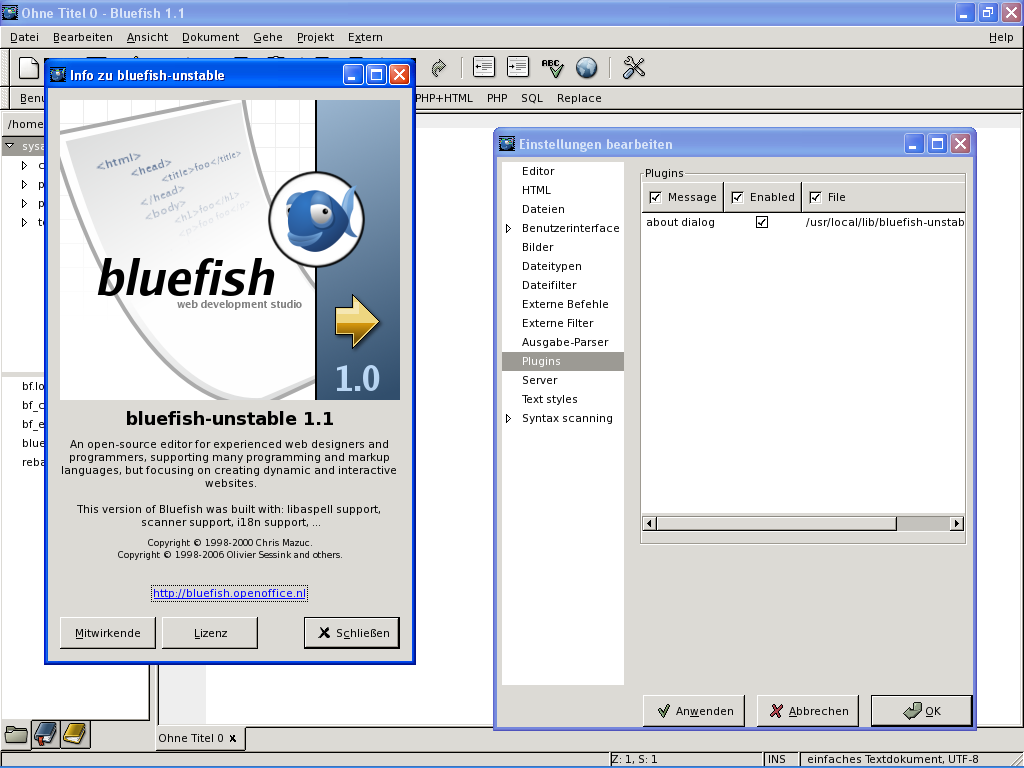

Bluefish

Es un editor HTML, diseñado para ahorrar algunas tareas a los webmasters con experiencia. Además es uno de los IDEs más populares disponibles para el desarrollo web.. Incluye un editor de múltiples archivos, múltiples barras de herramientas, menús configurables, ventanas de previsualización, soporte para SSI, PHP y validación HTML entre otros. Es ligero y puede abrir hasta 3.500 documentos a la vez

Una de las características más apreciadas de Bluefish es "Quickba", una barra de herramientas definidas por el usuario que le permite añadir botones haciendo clic derecho y seleccionando "

"añadir rápido". Allí se puede agregar todo el código HTML a esta barra de herramientas rápidas.

2:

Anjuta

Es un entorno de desarrollo para C/C++ que en la actualidad está bastante avanzado. También es un servicio gratuito, de código abierto para el IDE de C y C + + lenguas.

Usa GTK+/GNOME, con lo que se integra perfectamente en este entorno. Es fácil de instalar y ofrece características tales como la gestión de proyectos, un depurador interactivo y un poderoso editor de código fuente (con fuente de la navegación, de código, y el resaltado de sintaxis). El equipo de Anjuta desarrolló este potente IDE de fácil utilización, para satisfacer todas las necesidades de programación en C y C + +. Tiene una interfaz de usuario potente y flexible.

3.

Glade

Glade es un RAD (desarrollo rápido de aplicaciones), creador de interfaces gráficas que usa GTK+ para el escritorio GNOME. Guarda los proyectos en XML y puede generar código C para este meta-formato. Adicionalmente. el meta-formato puede ser convertido a otros lenguajes gracias a módulos. Por ejemplo glade-- puede generar código C++. Indispensable para desarrolladores de aplicaciones GTK. Incluye una serie de módulos de interfaz, tales como cuadros de texto, etiquetas de diálogo, entradas numéricas, casillas de verificación y menús para el desarrollo de interfaces más rápida. Los diseños de interfaz se archivan en formato XML. Eso permite que los diseños sean fácilmente conectados con herramientas externas. Además es simple de instalar.

4.

GCC

GCC es un compilador GNU que funcione para C, C + +, Objective C, Fortran, Java, y Ada. Es una herramienta de línea de comandos pero es muy potente. Muchos han IDEs no son más que herramientas de interfaces para GCC. GCC es en realidad un conjunto de herramientas. Los más utilizados son los compiladores de C y C + + código.

¿Cómo funciona una herramienta de compilación para diferentes idiomas? Simple: Para C, invocar el "gcc" para el mando y el C + +, invocar la "g + +" comando. Dos compiladores de la misma caja de herramientas. Y g + + es un compilador, no sólo un preprocesador. Se basará código objeto desde el código fuente sin necesidad de utilizar un intermediario a la primera construcción de código C de C + +. Esto crea mejor código objeto y le da una mejor información de depuración.

Las siglas GCC significaban GNU C Compiler (Compilador C GNU). En la actualidad, al admitir una colección de compiladores la siglas, han pasado a significar GNU Compiler Collection (Colección de compiladores GNU).

GCC suministra al usuario muchas herramientas de comprobación de errores, integra una eficiente herramienta de depuración y dispone de muchas opciones de optimización de código, basándose en el microprocesador de destino u optimizaciones sobre la compilación de código inteligente.

Otras características importantes a resaltar son: soporte del procesador de Intel Itanium, integración del compilador de Java GCJ, eliminación del codigo muerto utilizando la representación SSA , preprocesador C integrado en los compiladores C, C++ y Objective C; permiso para renombrar el registro, emisión del codigo Assembler x86 utilizando el estilo de sintaxis Intel

Potentes optimizaciones en las llamadas a subrutinas (CALL) optimizando los accesos al STACK (pila del procesador).

5.

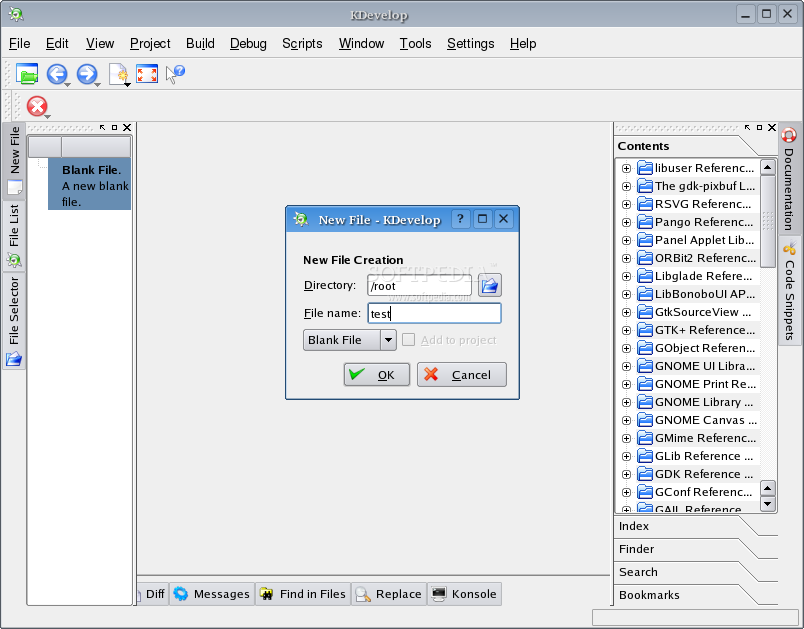

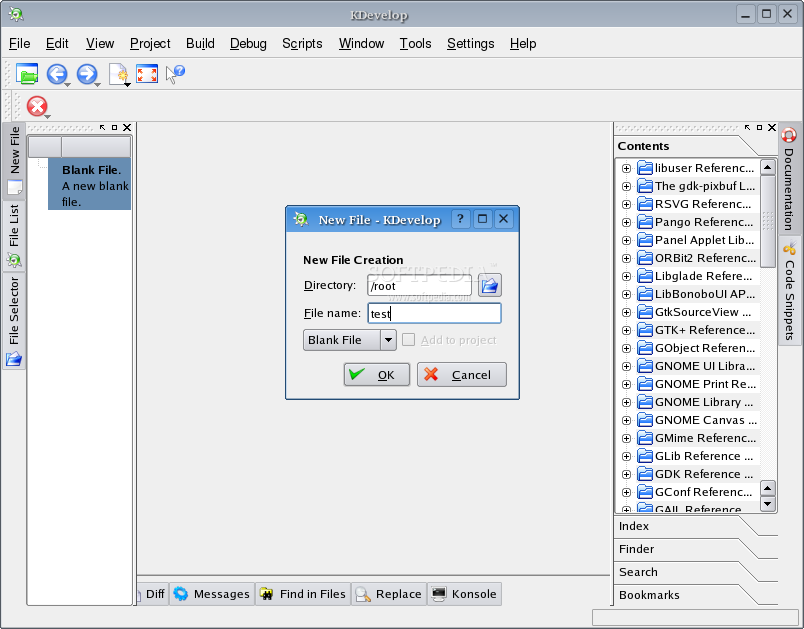

Kdevelop

El proyecto KDevelop fue iniciado en 1998 para diseñar un entorno de desarrollo integrado, fácil de usar, para C/C++ en Unix. Desde entonces está disponible públicamente bajo licencia GPL, y soporta KDE/Qt, GNOME, C y C++. Es un IDE (Integrated Development Environment, Entorno integrado de desarrollo) para programar en C y C++ en Linux, que utiliza las librerías Qt (trolltech.com, las del escritorio KDE). Está integrado con QtDesigner, el diseñador de interfaces gráficas de Trolltech.

Para utilizar Kdevelop necesita un sistema operativo X11 KDE

Un buen detalle es que la ventana de salida del compilador es coloreada, lo que resulta más fácil ver al instante la diferencia entre los errores, advertencias y mensajes.

6.

GDB

Se trata de un programa de depuración para C, C++, Java, Modula-2 y otros muchos lenguajes. Puede ejecutar en GNU/Linux, BSD y la mayoría de los sistemas operativos propietarios. Lo utilizan los desarrolladores de * NIX (y muchos desarrolladores de Windows). Es el depurador GNU. Esta herramienta se emite desde la línea de comandos y le dará una respuesta inmediata de los desarrolladores dentro de otro programa mientras se ejecuta.

¿Qué se puede hacer? Entre otros, iniciar la aplicación especificando argumentos, interruptores, o de entrada que afectan a su comportamiento; examinar lo que ha ocurrido cuando la aplicación se detiene y realizar cambios en el programa del usuario para ponerlo a prueba sobre la marcha.

7.

KompoZer

Editor HTML, del tipo WYSIWYG (Lo Que Ves Es Lo Que Obtienes), es decir, todo aquello que hagas en el editor luego se verá en la página web cuando la publiques.

Se basa en Nvu. Cuenta con el motor Gecko de Mozilla. Incorpora interesantes herramientas de depuración de código, gestión de estilos CSS, validador de HTML, consola Javascript y subida automática a al servidor FTP del usuario.

Aunque está pensado para quienes no dominan lenguaje HTML pero quieren tener su propio espacio en Internet, cuenta también con la opción de editar el código HTML manualmente.

8.

Eclipse

Potente y completa plataforma de programación, desarrollo y compilación de elementos tan variados como sitios web, programas en C++, aplicaciones Java, hasta clientes BitTorrent. Es un entorno de desarrollo integrado (IDE), que cuenta con todas las herramientas y funciones necesarias para el trabajo, recogidas además en una atractiva interfaz que lo hace fácil y agradable de usar.

Cuenta con un editor de texto donde ver el contenido del fichero en el que el usuario trabaja. También una lista de tareas y otros módulos similares. Si bien las funciones de Eclipse son más bien de carácter general, los elementos del programa se pueden ampliar y mejorar mediante el uso de plug-ins.

Los últimos cambios de esta herramienta de desarrollo incluyen: nueva interfaz de actualizaciones, nueva pestaña de marcadores, nueva pestaña con avisos de errores y alertas, búsqueda de texto mejorada, mejora en la gestión de proyectos, importar y exportar configuraciones de lanzamiento de aplicaciones y asistente de contenidos renovado. Para su uso es necesario contar con Java Runtime Environment, ya que este multilenguaje está escrito en Java.

9.

MakeEs una utilidad para determinar qué piezas más específicas de un programa necesita ser recompilado. Se construye un binario a partir de unas fuentes y un makefile usando un compilador como gcc. Una vez que determina qué bits deben ser recompilados, emite los comandos necesarios para completar la acción. Con Make podemos llevar a cabo una de las cosas más interesantes de Linux: personalizar y armar la arquitectura que aloje nuestro sistema. Así se obtiene más rendimiento al crear los programas optimizados para donde van a ser alojados.

10.

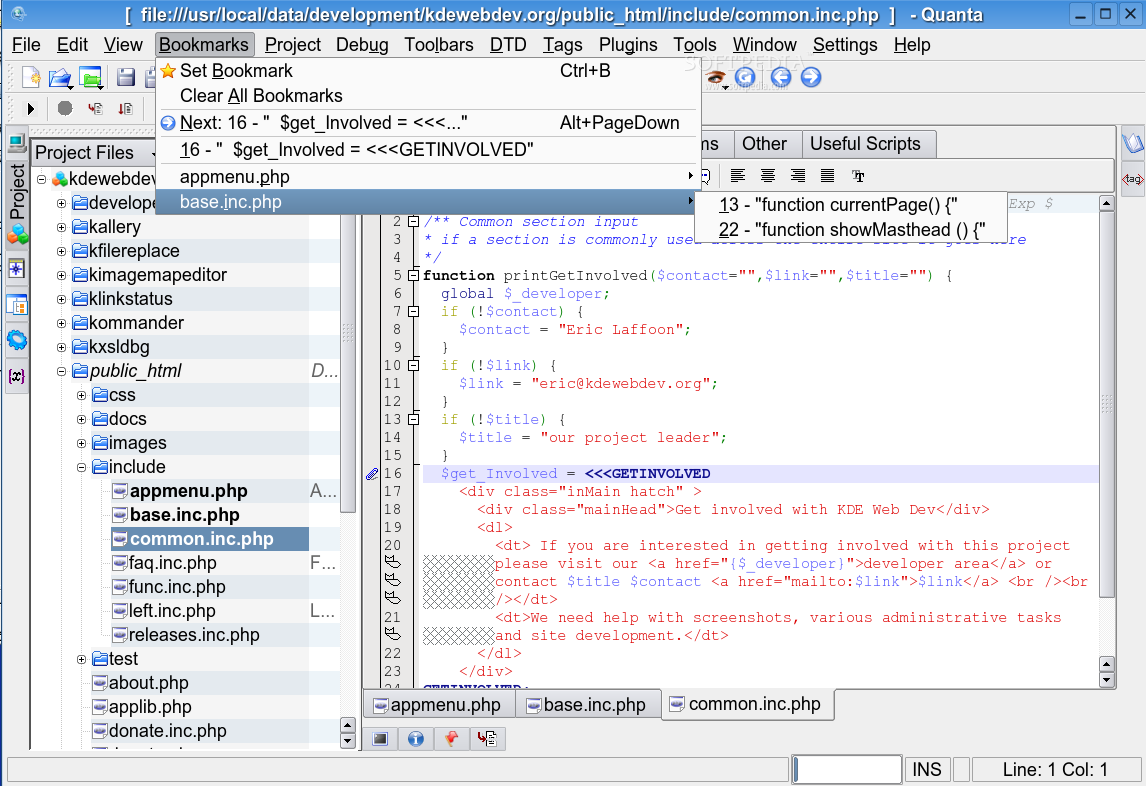

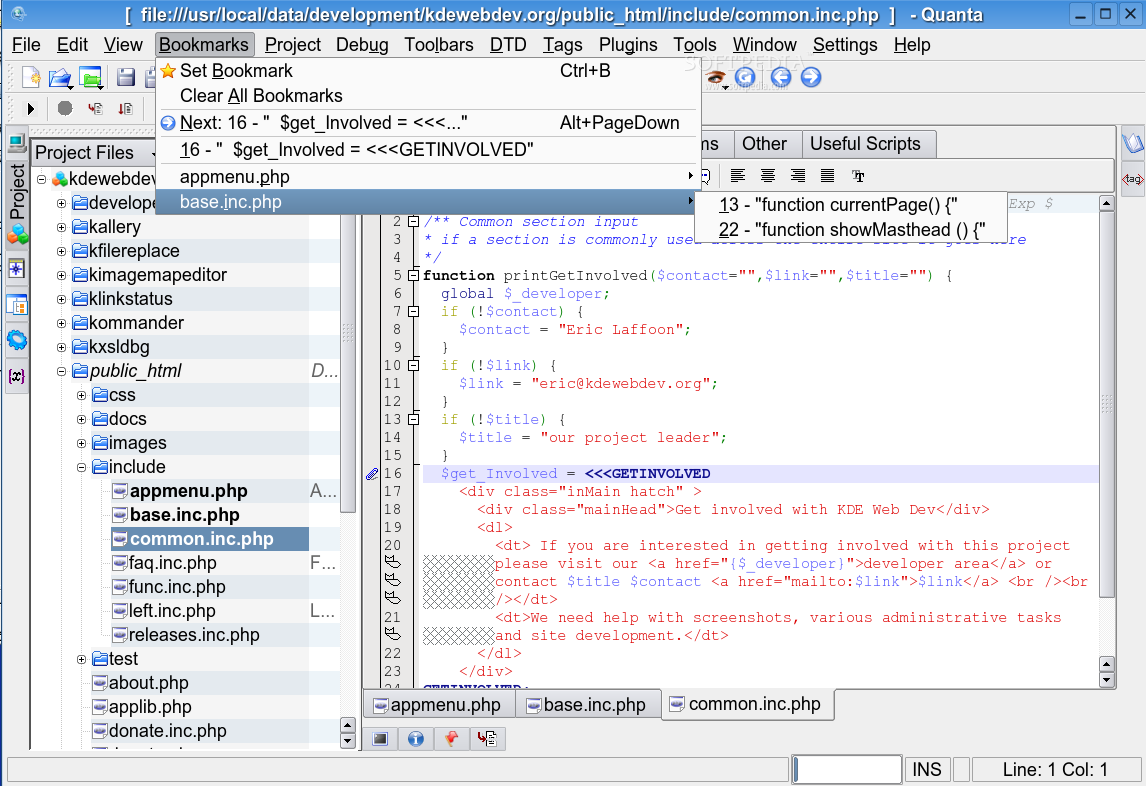

Quanta Plus

Magnífico editor HTML ideal para usuarios Linux en entorno KDE, que posee todo lo que un editor HTML puede albergar, en cuanto a opciones se refiere, y además lo combina con una interfaz gráfica y de usuario que hacen mucho más sencillo el manejo del programa en cuestión.

Ofrece un excelente navegador de directorios, que facilita el acceso de una manera fácil e intuitiva a los archivos HTML y gráficos alojados en el disco rígido, carpetas compartidas, periféricos o directamente en Internet. Cuenta también con un completo panel de previsualización y un ágil editor coloreado de tags.

Se puede destacar también, la posibilidad de editar varios ficheros simultáneamente, a la vez que se utiliza el panel inferior para ir visualizando gráficos y los asistentes para la creación de tablas o documentos en blanco.

Dato negativo: no incluye una librería de la librería PHP de BlueFish, pero no se ve agravado gracias a la agilidad que aporta el panel de previsualización.

Los requisitos mínimos para su uso son: KDE 3.5 y QT 3.3.2.